我々のサイバーセキュリティオペレーションのための情報オントロジの構築について、その概要をご紹介します。詳細は、本ページ最下部の参考文献をご参照ください。

グローバル規模でのサイバー社会が構築されつつある現在、サイバーセキュリティの重要性が強く認識さ

れてきている。しかしながら、サイバーセキュリティの脅威は国境を越えてくるものの、その対応は各組織・各機関毎に個別に実施されているケースが大半である。これは、サイバーセキュリティ情報交換のフォーマットやフレームワークが広く共有されていないことに起因する。本問題に対応すべく、サイバーセキュリティ情報交換フォーマットの地域標準は存在するものの、それらはローカル標準かつ乱立しており、各国・各組織が相互に連携する土台にはなりえていない。そこで本稿では、サイバーセキュリティ情報交換フレームワークの土台を構築すべく、サイバーセキュリティオペレーションの情報オントロジを提案する。さらに、提案オントロジに基づき、現存するサイバーセキュリティ情報規格の網羅性について議論する。

サイバーセキュリティ, 情報交換, オントロジ

インターネットが世界規模で普及したことにより、近年、サイバー社会が急速に発展してきている。しかしながら、サイバー社会におけるセキュリティ、すなわちサイバーセキュリティに関しては、未だ発展途上の段階にある。サイバーセキュリティの脅威は国境を越えて襲ってくるものの、その対策は各国・各組織が個別に対応しているのが現状である。すなわち、悪意のあるユーザはリターンキーを押すだけで、世界中のコンピュータに対して攻撃可能であるものの、その対策は各国・各組織ごとに独立して実施されている。また、各国・各組織が協力するための前提となる情報交換・共有に関しても大変非効率であり、必要に応じてメール、電話、対面での打ち合わせなど、時間と人手を要しているのが現状である。

本状況は、情報交換のフォーマットやフレームワークが各国・各組織ごとに統一されていないことに起因している。各国・組織が協力してサイバーセキュリティ対策を実施するためには、サイバーセキュリティ情報の交換フォーマットやフレームワークがグローバルに共有される必要がある。情報交換のフォーマットとフレームワークの共有により、大きく2

つのメリットを享受できる。1 つ目は地球規模でのサイバーセキュリティ情報の地域格差解消である。これにより、現在ではサイバーセキュリティ情報に関する情報の少ない発展途上国も、情報獲得が容易になり、また、発展途上国のPC

を利用した先進国への攻撃を激減させることも可能である。2 つ目は、サイバーセキュリティオペレーションの自動化の促進である。現在は手動で行っているオペレーションが自動化されていくことにより、これまで必要だったオペレーションの担当人員数を削減可能になり、また、人手に頼っていたことにより生じるミスを回避可能になる。さらには、本自動化の推進により、上記の地球規模でのサイバーセキュリティ情報の地域格差解消がより一層推進される。

情報交換フォーマットに関する標準は各種存在するが、多数の地域標準が乱立している状況であり、全体としてのフレームワークが確立されるに至っていない。そのため、既存の標準によるサイバーセキュリティ情報の網羅性に関する議論もできず、また、実際、サイバーセキュリティオペレーションの自動化は未だ殆ど実現していないのが現状である。

したがって本稿では、世界規模でサイバーセキュリティ情報を交換する土台を構築すべく、サイバーセキュリティオペレーションのための情報オントロジを提案する。オントロジとは、抽象化した世界のモデル化であり、これによりソフトウェア間での情報共有・再利用を促進することが期待される[2]。本稿で提案されるオントロジは、アメリカ合衆国、日本、韓国において、実際にサイバーセキュリティオペレーションを実施している事業者各社との議論・検討の結果に基づくものである。各社のサイバーセキュリティオペレーションには差異が存在するものの、抽象化することにより共通のサイバーセキュリティオペレーションのための情報オントロジを構築することに我々は成功した。

本オントロジ構築にあたり、我々は下記のアプローチをとる。まず我々は、サイバーセキュリティオペレーションのドメインを第2. 章の通り定義し、そのそれぞれのドメインにおいてオペレーションを実施するためのエンティティの定義を第3. 章のとおり実施し、かつそのそれぞれのエンティティにより提供されるサイバーセキュリティ情報を第4. 章のとおり明確化し、サイバーセキュリティオペレーションのための情報オントロジを提案する。また、その提案オントロジに基づき、第5. 章の通り、現存するサイバーセキュリティ情報規格の網羅性について議論を行う。

| 2. サイバーセキュリティオペレーションのドメイン |

本章では、サイバー社会のセキュリティを担保するために必要なサイバーセキュリティオペレーションのドメインについて定義を行う。

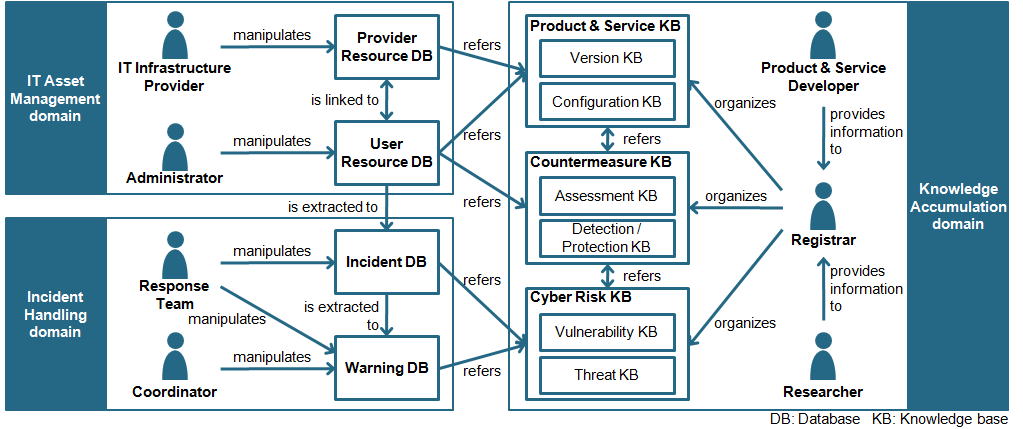

サイバーセキュリティオペレーションは、Incident HandlingDomain、IT Asset Management Domain、そしてKnowledge

Accumulation Domain という、3 つのドメインから構成される。

Incident Handling Domain は、インシデント、インシデン

トを構成するイベント、そしてインシデントによって生じる攻

撃行為の3 つを監視することにより、サイバー社会で生じる

個々のインシデントを検知し、対処を行う。例えば、異常検知

機器からの警告を通じて異常を検知し、各種ログを収集して証

拠を構築する。また、ユーザ組織に対して、早期警戒、アドバ

イスを提供するのも本ドメインのオペレーションである。

IT Asset Management Domain は、各ユーザ組織内におい

て、IT 資産の設置、設定、管理と共に、それぞれに必要なサイ

バーセキュリティオペレーションを実施する。そして、各組織

内でインシデントの予防と事後対策の両面のオペレーションを

実施する。

Knowledge Accumulation Domain は、サイバーセキュリ

ティに関する情報の研究を実施し、その結果得られた知識を、

別の機関で再利用できる形で蓄積する。その結果として、各組

織間で広く共有すべき知をすべてここで集約することになる。

本章では、第2. 章で定義されたサイバーセキュリティオペ

レーションドメインに基づき、各ドメインにおいてサイバー

セキュリティオペレーションを実施するために必要なエンティ

ティを定義する。なお、本エンティティ定義に当たり、我々は、

果たすべき機能の観点から定義を実施した。従って、あるエン

ティティのインスタンスは、別のエンティティのインスタンス

となるケースも存在する点に留意されたい。

Incident Handling Domain には、Response Team とCo-

ordinator という、2 つのエンティティが存在する。Response

Team は、サイバー社会における不正アクセス、DDos 攻撃や

フィッシングといった各種インシデントを監視・分析し、インシ

デント情報として蓄積する。それらの情報に基づき、Response

Team は、フィッシングサイトのアドレスをブラックリストに

登録するなどの対策を講じることが可能である。セキュリティ

管理サービスプロバイダ(Managed Security Service Provider,

MSSP) 内のインシデント対策チームが、本エンティティの代

表的インスタンスである。Coordinator は、エンティティ間の

調整を行い、既知のインシデントや犯罪情報に基づいた潜在的

脅威に対処する。本エンティティの代表的インスタンスはコン

ピュータ緊急対応チーム/調整センター(CERT Coordination

Center, CERT/CC) が挙げられる。

IT Asset Management Domain には、Administrator とIT

Infrastructure Provider という2 つのエンティティが存在する。

Administrator は、各ユーザ組織のシステムを管理しているエ

ンティティであり、組織内のIT 資産に関する情報を所有して

いる。各組織内でのIT 管理者が本エンティティの代表的イン

スタンスである。IT Infrastructure Provider は、各組織に対

しIT インフラを提供するエンティティである。IT インフラと

しては、ネットワーク接続性、データセンター、SaaS といった

ものが含まれる。インターネット接続サービス業者(Internet

Service Provider, ISP) やアプリケーション・サービス・プロバ

イダ(Application Service Provider, ASP) が本役割を担って

いる。

Knowledge Accumulation Domain には、Researcher、Prod- uct & Service Provider、Registrar

の3 つのエンティティが存 在する。Researcher は、サイバーセキュリティ情報に関する 研究を実施し、研究から得られた知識を抽出するエンティティ

である。IBM 社のX-force やLAC 社のサイバーリスク研究所 (RRICS) など、MSSP におけるサイバーセキュリティ研究チー

ムは本エンティティの代表的インスタンスである。Product & Service Provider は、識別子、バージョン、脆弱性、パッチと

コンフィギュレーション情報などのソフトウェアに関する情報 を保持しているエンティティである。ソフトウェアハウス各 社、個々のソフトウェア開発者などが本エンティティの代表的

インスタンスである。Registrar は、Researcher とProduct & Service Provider によって提供されたサイバーセキュリティの

ナレッジを分類・整理し、別の組織が再利用できる形で提供す るエンティティである。アメリカ合衆国におけるNIST や日本 におけるIPA などが本エンティティの代表的インスタンスで

ある。

本章では、上記で定義されたドメインとエンティティを元に、

サイバーセキュリティオペレーションに求められる情報を定義

する。各エンティティが提供する情報を考慮すると、4 つのデー

タベースと3 つのナレッジベースを定義することができる。そ

のそれぞれについて、以下の各節にて詳述する。

Incident Database とは、Response Team から提供された

インシデント関連情報のデータベースであり、Event Record、

Incident Record、Attack Record という、3 つのRecord を

含む。

Event Record とは、コンピュータイベントの記録であり、パ

ケット情報、ファイル、それらのトランザクションといった情

報である。通常、大部分の記録はコンピュータログとしてコン

ピュータから自動的に生成される。例えば、ルートユーザがシ

ステムにログインすると、ログインの日時や端末情報といった

ログがコンピュータによって自動に生成される。このログこそ

が、Event Record に含まれる記録のひとつである。

Incident Record とは、インシデントとなりうる事象の情報

を含む記録である。この記録は、いくつかのEvent Record と、

それらをつなぎ合わせる推測・仮説から構築される記録であり、

自動もしくは手動で生成される。

Attack Record は、インシデントの分析結果に基づいて生成

される攻撃記録であり、攻撃シーケンスについての情報が記さ

れている。例えば、攻撃がどのようにして始まったのか、また

どのIT 資産が攻撃対象になっているか、そして攻撃の被害が

どのように拡大したかなどの情報が、Attack Record に記録さ

れている。

Warning Database は、Response Team とCoordinator に

よって提供されるサイバーセキュリティに関する警告情報の

データベースである。警告情報は、Incident Database 並びに

Cyber Risk Knowledge Base に基づいている。警告情報を受

け取った各組織は、セキュリティ対策を即座に実施することが

可能となる。

IT Asset Management Domain には、Asset Database が存

在する。Asset Database は、IT システム、活用しているク

ラウドサービスの一覧や周辺ネットワークのトポロジ情報と

いった各組織におけるIT 資産に関する情報のデータベース

である。これらの情報はAdministrator とIT Infrastructure

Provider によって提供される。Asset Database は、Internal

Asset Database とExternal Asset Database という2 つのデー

タベースによって構成される。

Internal Asset Database は各組織内のIT 資産に関する情報

のデータベースであり、組織内のソフトウェア・ハードウェア

の情報、それぞれの設定状況、またそれにより生じるリソース

の利用状況といった情報が含まれる。さらには、アクセス制御

ポリシー、セキュリティレベルの評価結果、社内ネットワーク

トポロジを含むセキュリティポリシーに関する情報も含まれる。

また、各組織が外部で活用しているデータセンターやSaaS と

いったリソースの一覧、それらのリソースの利用状況と利用履

歴、さらには外部リソースの利用契約情報といった情報も含ま

れる。これらの情報はAdministrator によって提供される。

External Asset Database は各組織の外部で利用するIT 資

産に関する情報のデータベースであり、主に外部リソース情報

と外部ネットワーク情報により構成される。外部リソース情報

には、データセンターやSaaS といったクラウドサービスの一

覧と利用状況などの、各組織が利用している外部リソースに関

する情報が含まれる。外部ネットワーク情報としては、各組織

が別の組織とのコミュニケーションに必要である、外部ネット

ワークトポロジ、ルーティング情報、アクセス制御ポリシー、

トラフィックの状況、セキュリティレベルといった情報が含ま

れる。これらの情報は主としてIT Infrastructure Provider が

提供し、Administrator も部分的に提供する。

| 4.4 Cyber Risk Knowledge Base |

Cyber Risk Knowledge Base はサイバーセキュリティのリ スク情報のナレッジベースであり、Researcher とProduct

& Service Provider から提供される当該ナレッジがRegistrar によ り分類・整理して蓄積されている。そして、本ナレッジベースは、

Vulnerability Knowledge Base とThreat Knowledge Base が 含まれる。

Vulnerability Knowledge Base は識別子、Taxonomy、一覧

表を含む既知の脆弱性に関する情報を保存しており、IT ユー

ザによって引き起こされるといった、人的要因に起因する脆弱

性も含まれる。

Threat Knowledge Base は既知の脅威に関する情報のナレッ

ジベースで、Attack Knowledge Base とMis-use Knowledge Base という2 つのナレッジベースを含む。Attack Knowledge

Base はattack pattern、マルウェアなどのattack tool、それ

らの傾向に関する情報を含む攻撃情報を蓄積している。Attack

の傾向に関する情報としては、例えば、地理や攻撃ターゲット

といった点における過去の攻撃パターンに関する情報が含まれ

る。Mis-use Knowledge Base はユーザの不適切な利用によっ

て引き起こされるMis-use に関する情報を保持している。不適

切な利用としては、悪意のない利用と悪意のある利用の両方が

含まれる。悪意のない利用には、タイプミスや人間の認識特性

の脆弱性[5] が含まれ、これらは誤認識、フィッシング被害へ

と発展していく危険性が高い。悪意のある利用には、不正サー

ビスの利用や不適切なデータへのアクセスなどのコンプライア

ンス違反行為が含まれる。

| 4.5 Countermeasure Knowledge Base |

Countermeasure Knowledge Base は、サイバーセキュリティ リスクへの対応策に関するナレッジベースであり、Researcher

とProduct & Service Provider から提供される当該ナレッジ がRegistrar により分類・整理して蓄積されている。そして、

Assessment Rule Base とDetection/Protection Rule Base と いう2 つのルールベースを含む。

Assessment Rule Base は、IT 資産のセキュリティレベル並

びに設定のチェックリストを分析するための既知のルールと基

準を蓄積している。

Detection/Protection Rule Base は、セキュリティ侵害を検

知・予防するための既知のルールと基準を蓄積したルールベー

スである。IDS/IPS signature とそれに基づく検知・予防ルー

ルがその代表例である。

| 4.6 Product & Service Knowledge Base |

Product Knowledge Base は製品に関する情報のナレッジ ベースであり、Researcher とProduct &

Service Provider か ら提供される当該ナレッジがRegistrar により分類・整理して 蓄積されている。そして、Version

Knowledge Base 及びCon guration Knowledge Base が含まれる。Version Knowledge Base

は製品やサービスのバージョン情報を蓄積しており、製 品バージョンの識別子や一覧表に関する情報を保持している。 製品については、そのセキュリティパッチについてもここに含

まれる。Configuration Knowledge Base は、既知のコンフィ ギュレーションの識別子、Taxonomy 及び一覧表を含む製品の

コンフィギュレーションに関する情報を保持するナレッジベー スである。

上記を踏まえ、サイバーセキュリティオペレーションのため

の情報オントロジは図1 のようになる。

図1. 提案オントロジー

本章では、提案オントロジに基づき、既存のサイバーセキュ

リティ情報標準の網羅性、及びオペレーションの自動化の現状

について議論する。

| 5.1 既存のサイバーセキュリティ情報標準の網羅性 |

既存の主要なサイバーセキュリティ情報規格を提案されたオ

ントロジにマッピングしたものを、表1 に示す。表1 を見る

と、一部の情報カテゴリには主要な標準が存在していない。そ

のひとつがExternal Asset Database であるが、本情報カテゴ

リには、クラウドコンピューティング時代に対応するためのセ

キュリティ情報が保存されなければならない。そのため、今後

何らかの標準が必要になってくると考えられる。また、Mis-use

Knowledge Base についても、主要な規格が存在しない。現状

として多くのサイバー攻撃は、人間が持つ固有の脆弱性をター

ゲットとしているにもかかわらず、そのような脆弱性に起因す

るmis-use に関するナレッジが蓄積されておらず、また組織間

での情報共有も行われていない。Mis-use に関する知を体系的

に蓄積すべく、Mis-use 情報の識別子や一覧表情報といったな

どの情報の表現手法と、その一覧表、またそれに対応する規格

の必要について検討されるべきであると我々は考える。

| 5.2 サイバーセキュリティオペレーション自動化の現状 |

サイバーセキュリティ情報標準は表1 の通り、多数存在するものの、これらは乱立しており、有機的に結合されて機能する

ものにはなっていない。これらの現存する規格を有機的に結合

することなくして、サイバーセキュリティオペレーションの自

動化を促進することは困難である。SCAP [8] はサイバーセキュ

リティオペレーションの自動化に向けて7 つの既存規格を結合

しており、セキュリティ会社の中には、内部サイバーセキュリ

ティオペレーションとしてSCAP をすでに採用している会社も

存在する。しかしながら、現状として7 つの既存規格がカバー

できる領域は非常に限られており、サイバーセキュリティオペ

レーションの自動化をさらに促進させるには、カバー領域を拡

大するための検討がなされるべきであろう。

本稿では、日本、アメリカ、韓国にて事業を展開している主

要なサイバーセキュリティオペレータ数社との議論に基づき、

サイバーセキュリティオペレーションのための情報オントロジ

を提案した。本稿におけるオントロジは、サイバーセキュリティ

情報交換のフレームワークを構築するための議論の土台として

有用であり、本稿においても、提案されたオントロジに基づき、

現存するサイバーセキュリティ情報規格の網羅性、また、サイ

バーセキュリティオペレーションの自動化促進の可能性につい

ての議論を展開した。その結果、既存規格はサイバー社会にお

いて非常に重要な役割を担う情報領域のいくつかをカバーして

いないということ、そして現段階においてはサイバーセキュリ

ティオペレーションの自動化は非常に狭い範囲でのみ行われて

いるということが明らかとなった。提案オントロジに基づく将

来のサイバーセキュリティ[9]、フォレンジック、また自動化拡

大余地の可能性の検討については後日別の機会に発表する予定

である。

| Title |

Ontological Approach toward Cybersecurity in Cloud Computing |

| Journal |

International Conference on Security of Information and Networks (SIN) |

| Author |

Takeshi Takahashi, Youki Kadobayashi, Hiroyuki Fujiwara |

| Publication date |

September 2010 |

| Title |

Building Ontology of Cybersecurity Operational Information |

| Journal |

Cyber Security and Information Intelligence Research Workshop (CSIIRW) |

| Author |

Takeshi Takahashi, Hiroyuki Fujiwara, Youki Kadobayash |

| Publication date |

April 2010 |

| Title |

サイバーセキュリティオペレーションのための情報オントロジの構築 |

| Proceedings |

電子情報通信学会信学技報 |

| Author |

高橋健志, 門林雄基, 藤原礼征 |

| Publication date |

2010年7月 |

| PDF |

Presentation slides available |

他に、我々の関連する標準化活動については、下記を参照してください。

- サイバーセキュリティ情報交換フレームワーク、CYBEX/X.1500

|